Por André Machado

É previsível, mas preocupante, que as novas gerações de usuários de computador e de Internet desconheçam os primórdios dessa ciência que nos trás grandes progressos a cada dia. Em especial, aqueles que tiveram seu primeiro contato com a Informática através do Windows 95 ou XP perderam uma grande parte da história, relembrada com orgulho por alguns e odiada por outros. Quando vamos falar do passado da Informática, o Windows 3.11 é um assunto praticamente obrigatório. Mesmo sendo um ávido usuário de software livre, eu passei grande parte de minha adolescência usando esse sistema e, portanto, tenho um carinho especial pelo mesmo. Após ler esse pequeno artigo, você, usuário dos dias atuais, verá que nem sempre as coisas foram como são hoje e descobrirá como era a Informática em uma época em que a Internet comercial estava dando seus primeiros passos e o Google nem sonhava em nascer. Será que ainda existem vestígios desse sistema nas versões atuais do Windows? É o que vamos descobrir.

Foi a partir da versão 3 do Windows que esse sistema começou a se tornar extremamente popular até chegar onde está hoje, afinal, nas versões 1 e 2, ele era apenas uma interface gráfica para o MS-DOS, sistema que dominou a computação pessoal na década de 80 e não apresentava qualquer vantagem ou diferencial em relação às demais interfaces existentes. Mas a partir da versão 3.0, lançada em 1991, o sistema começou a ganhar destaque principalmente graças ao seu suporte aos famosos “kits multimídia”, compostos de drive de CD-ROM, placa de som e caixas acústicas, que se tornaram a febre na Informática antes do surgimento da Internet. Já o Windows para Workgroups 3.11, lançado em 1993, dava ao sistema suporte a redes de computador e iniciava a penetração do mesmo no mercado corporativo, que era dominado por fabricantes como Novell e LANtastic, embora fosse somente a partir do desenvolvimento do Windows NT que a solução da empresa começasse a ser seriamente considerada nesse nicho.

Aqui no Brasil, o motivo do sucesso foi outro. Pela época do lançamento das versões 3.x, nós estávamos saindo da famosa reserva de mercado, uma barreira comercial criada pela ditadura militar que proibia a importação de softwares e de computadores importados com o objetivo de fortalecer a indústria nacional (em especial, órgãos públicos apenas podiam usar computadores fabricados no país). Como as máquinas nacionais, naquela época, eram em sua maioria baseados em processadores 8088 ou similares, com os sistemas operacionais sendo cópias do MS-DOS “adaptadas” pelos fabricantes locais, bem como vários aplicativos famosos vendidos por aqui, acredito que pouca gente, para não dizer ninguém, viu as versões 1 e 2 do Windows e o primeiro contato com computadores de qualidade se deu através dos 386 e 486 que vinham equipados com a nova versão do sistema.

[more]

Mesmo que você talvez nunca tenha usado o Windows 3.11, é provável que você já o tenha visto. No filme True Lies (1994), de James Cameron, há uma cena onde o personagem de Arnold Schwarzenegger acessa um computador com o sistema em árabe:

Na época, muita gente ia ao cinema só para conferir a cena, visto que até então as telas de computador nos filmes eram criadas pelo pessoal dos efeitos especiais. A partir de então, a prática de inserir telas reais no cinema cresceu cada vez mais (até em uma desastrosa cena de um filme de James Bond onde são mostrados Macs rodando o OS/2…).

Para quem teve seu primeiro contato com o Windows a partir das versões 9x ou XP, usar o Windows 3.11 pode ser um verdadeiro choque cultural. O sistema é totalmente diferente do que temos hoje tanto em relação à interface com o usuário quanto a recursos de desenvolvimento.

A primeira e principal diferença é que, embora muitas vezes seja rotulado como tal, o Windows 3.11 não é um sistema operacional mas, sim, apenas uma interface gráfica para o MS-DOS, que é quem de fato comanda a máquina. Isso significa, em outras palavras, que o Windows 3.11 está preso aos limites do MS-DOS que, entre outros, inclui o fato de ser um sistema de 16-bits, reconhecer apenas partições formatadas em FAT16 (com tamanho máximo de 2GB) e suportar arquivos com, no máximo, oito caracteres e sem espaços. Foi apenas na versão posterior, o Windows 95, que o suporte a nomes de arquivos longos (LFN), já presente no Linux, foi acrescentado. Logo, naquela época, você não poderia nomear seus arquivos como “Trabalho de História.doc” ou “Relatório de gastos do primeiro trimestre.xls”: as pessoas usavam nomes mais difíceis de lembrar como TRABHIST.DOC ou RELGAS1T.XLS. É por esse motivo que, quando você visualiza a lista de arquivos que estão em sua pasta Meus Documentos a partir de um prompt do MS-DOS, pode acontecer de o nome de alguns arquivos aparecer com um til e um número.

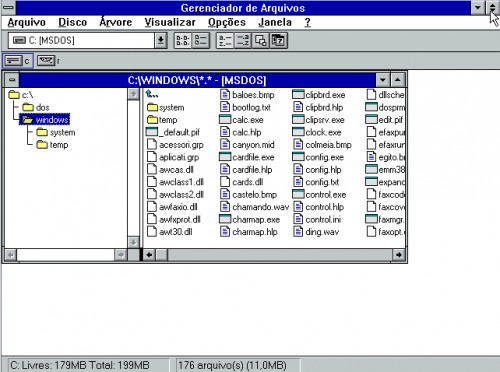

Falando em Meus Documentos, naquela época a organização dos arquivos no disco rígido era bem mais simples: não havia pastas – ou diretórios, como eram chamados – específicas para armazenar os arquivos do usuário ou dos programas instalados: o usuário podia gravar seus arquivos onde bem entendesse, assim como os programas que, geralmente, e instalavam criando uma pasta na raiz da unidade C:. Naquele tempo, onde a velocidade do processador e a memória eram escassos, havia uma ampla insistência para que os usuários não salvassem seus documentos na raiz da unidade C:, o que segundo alguns poderia tornar o computador lento. O Windows era armazenado na pasta WINDOWS, a qual, normalmente, tinha apenas uma subpasta: SYSTEM, onde eram armazenados todos os arquivos relativos ao sistema, desde fontes TrueType até arquivos de configuração, tudo jogado no mesmo lugar. A pasta C:\Windows\System, que ainda existe atualmente nas versões mais atuais do sistema da Microsoft, é um vestígio ainda presente do Windows 3.11 e está lá para manter a compatibilidade com os programas designados para ele (não confundir com a pata System32, que tem praticamente a mesma função nos sistemas mais modernos). Naquele tempo, o Registro do Windows já existia, mas não tinha a função de armazenar as preferências do sistema ou dos programas: essas eram armazenadas em arquivos texto com extensão .INI. O problema, que você já deve estar imaginando, é que a maior parte dos programas para Windows jogava seus arquivos .INI na pasta C:\WINDOWS e não fazia questão nenhuma de removê-los uma vez que fossem desinstalados.

Por sua grande flexibilidade, o Windows 3.11 vem sendo usado como objeto de várias provas de conceito atuais. No YouTube, é fácil encontrar vídeos que mostram o sistema rodando no nGage, no iPad e em celulares com Android. No entanto, apesar de ter quase 20 anos e não ser comercializado há tempos, a Microsoft não liberou seu download gratuito – apesar de ser relativamente fácil encontrá-lo na Internet -, sendo necessário possuir uma licença para usar o mesmo. Além disso, por ser apenas uma interface gráfica, para usá-lo é necessário que o MS-DOS seja instalado antes no computador. Hoje em dia, esse não é um grande problema, pois o FreeDOS e até o DOSBox, programa utilizado para executar jogos e programas do MS-DOS em sistemas atuais, dão conta do recado no tocante à instalação e à execução do mesmo.

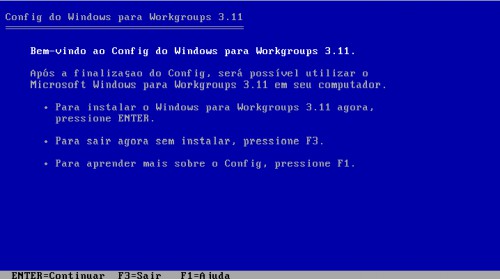

A instalação começa com você inserindo o disquete 1 na unidade A: e digitando CONFIG. Estranhamente, a primeira tela do programa de instalação é bastante similar à do CD de instalação do Windows XP:

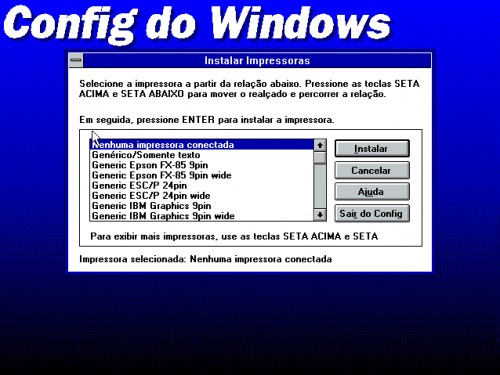

Após responder a algumas perguntas, tem início a parte gráfica da instalação, que é bastante amigável e lembra as telas de instalação do Windows 98:

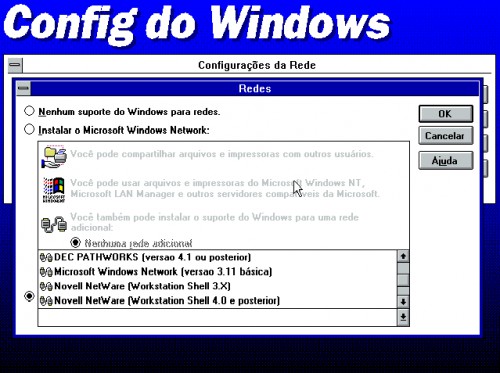

Na própria instalação, já é possível configurar a rede:

Note que, apesar de ter um amplo suporte a vários tipos de rede, o protocolo TCP/IP, indispensável para a navegação na Internet, não está presente. Felizmente, a Microsoft disponibiliza um pacote com a pilha para o sistema em seu FTP, mas e quem precisasse do recurso naquela época? Alem disso, apesar de o Windows 3.11 ter suporte a vários modelos de placas de rede, nenhuma das opções padrão do VirtualBox foi reconhecida.

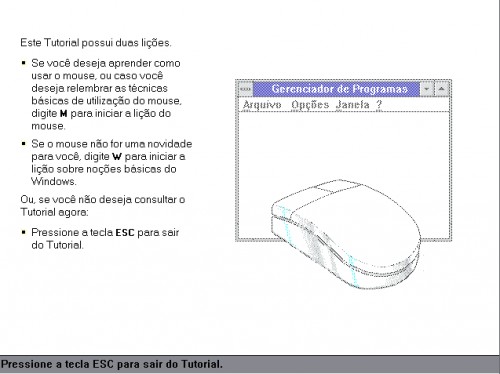

Ao final da instalação, o assistente de instalação lhe oferece a oportunidade de visualizar um tutorial do Windows, recurso interessante que ensina a usar o mouse, o teclado e os recursos do sistema de forma interativa e que foi removido das edições posteriores:

Finalmente, você reinicia a máquina e… volta ao prompt do MS-DOS! Sim, o Windows 3.11 não se inicia automaticamente, como suas versões atuais. É necessário digitar WIN para ter acesso à interface gráfica, que certamente é um choque cultural para os usuários de hoje:

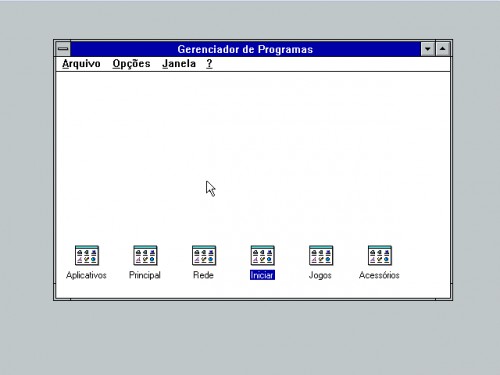

O Windows 3.11 não tem barra de tarefas, menu iniciar ou atalhos no desktop. Ao invés disso, tudo o que você vê é uma janela chamada Gerenciador de Programas que, ao melhor estilo Chrome OS, é o lugar de onde você executa seus aplicativos e encerra o sistema (atualmente, existe um projeto alemão chamado Calmira que adiciona uma interface similar à do Windows 95 ou XP ao Windows 3.11, mas ele não existia quando do lançamento original). Além disso, o botão direito do mouse, poderoso e onipresente nas versões atuais, não tem função alguma no desktop e na maioria dos programas padrão.

O menu Iniciar atual é composto basicamente de pastas com atalhos para os programas e demais itens. O Gerenciador de Programas tem um conceito similar: os ícones que você vê na imagem são arquivos de extensão .GRP e armazenam atalhos para “itens de programas”, que são atalhos tanto para aplicativos quanto para documentos. Os nomes dos grupos e dos itens de programa podem ter mais de oito caracteres. Se você pensa que isso é uma velharia, saiba que esse gerenciador está presente (mas sem uso, evidentemente) até no Windows XP, com o nome PROGMAN.EXE, dentro da pasta Windows. Claro, ele foi deixado lá por questões de compatibilidade. Aparentemente, ele foi removido das versões Vista e 7.

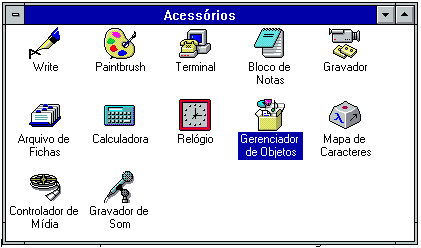

Agora, nos resta explorar os grupos. O grupo Acessórios contém o equivalente ao Todos os Programas – Acessórios do menu Iniciar, mas com algumas peculiaridades:

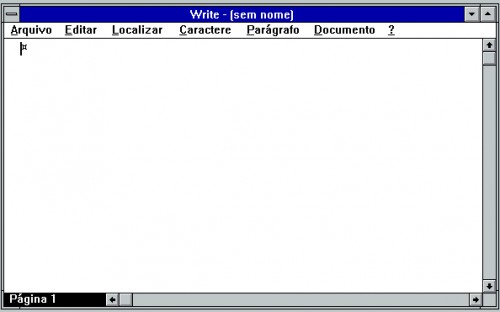

Comecemos pelo Write. Ele, como o próprio nome sugere, é o processador de texto padrão do sistema. A partir do Windows 95, ele foi substituído pelo WordPad e seu formato de arquivo, o .WRI, deu lugar ao .RTF.]

O Write é bastante rudimentar se comparado a outros processadores: ele não exibe qualquer marca automática de fim de página, apesar de ser possível fazer uma quebra manual; não há suporte para textos de cores diferentes e, embora seja possível adicionar cabeçalho e rodapé, ao fazê-lo deixamos de ver o texto do documento principal que estamos editando. Na verdade, as versões atuais do Windows ainda trazem um aplicativo write.exe na pasta Windows, mas ele é apenas um atalho para o Wordpad.

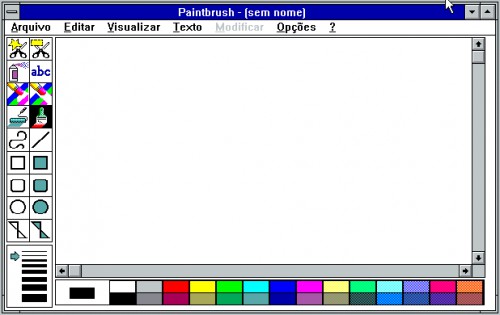

O Paintbrush é o antecessor do Paint, mas apresenta muitas limitações: ele apenas abre e salva arquivos no formato BMP e suporta, no máximo, 256 cores. As versões atuais suportam vários formatos e milhões de cores.

Esse programa foi um dos marcos na briga entre Microsoft e Apple. Para efeito de comparação, veja a interface do Paintbrush:

E, agora, veja a interface do MacPaint:

Eu estou maluco ou existe uma “leve semelhança” entre os dois?

O terminal é um aplicativo que permite realizar conexões com hosts remotos, como telnet ou conexões com modems. Até o Windows XP, ele estava lá, sob o nome hyperterminal, mas atualmente não faz mais parte do sistema.

O Bloco de Notas não sofreu muitas modificações de lá pra cá; as únicas diferenças são que a versão do Windows 3.11 podia abrir e salvar arquivos de até 64KB e as versões atuais tem suporte a várias codificações, como UTF-8.

O gravador é um aplicativo utilizado para gravar sequências de cliques e de pressionamento de teclas para automatizar tarefas repetitivas, uma ideia interessante que foi deixada de lado.

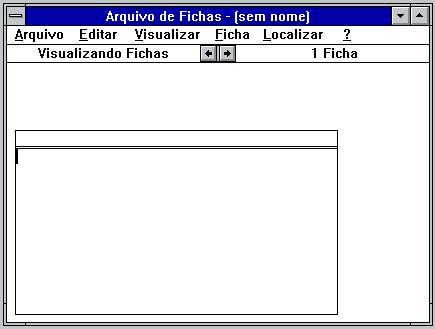

O Arquivo de Fichas era um pequeno banco de dados onde o usuário poderia registrar o endereço e o telefone de seus contatos. O programa ainda suportava fazer chamadas telefônicas via modem para os números registrados:

O Gerenciador de Objetos criava ícones para conteúdos inseridos em documentos. Os outros itens são similares ao que temos hoje.

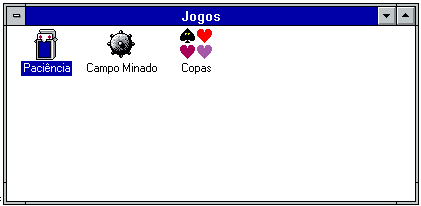

O grupo Aplicativos tinha atalhos para programas do MS-DOS, incluindo uma versão para Windows de um antivírus básico da Microsoft desenvolvido pela CheckPoint. O grupo Iniciar geralmente é vazio, pois os aplicativos ali colocados são iniciados automaticamente com o sistema. Já o grupo Jogos tem títulos clássicos da plataforma:

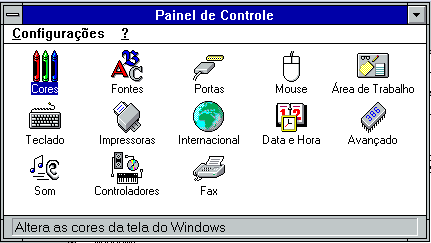

O grupo Principal traz itens para configurar o Windows, incluindo o Painel de Controle:

e o Gerenciador de Arquivos, avô do Explorer:

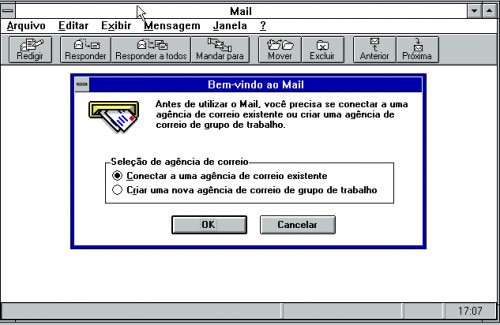

Por fim, o grupo Rede tem aplicativos para configurar e usar os serviços de rede do Windows. Chama a atenção a presença do Schedule+, um software de agenda que, posteriormente, foi integrado ao Office, mas descontinuado quando suas funções foram integradas ao Outlook e o Mail, avô do Outlook:

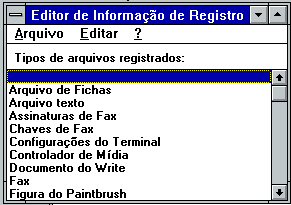

Já o famoso Editor de Registro, carinhosamente chamado de RegEdit, já existia no Windows 3.11, mas tinha outra função: associar as extensões aos tipos de arquivos existente:

Conclusão

Embora muitos desconheçam ou menosprezem essas versões antigas, vemos que elas são muito importantes, pois constituem as bases dos sistemas que temos hoje, os quais concluímos que não são do jeito que são por mero acaso, e muitos de seus programas e recursos ainda estão presentes, total ou parcialmente, nos sistemas atuais. Talvez, daqui há 20 anos, também estejamos lembrando, com saudosismo, dos sistemas que temos hoje.

Por: André Machado Fonte: Guia do Hardware